فایل ورد(Word) معماری سرویس گرا و ارائه روشی برای طراحی مبتنی بر سرویس

عنوان تحقیق : بررسی معماری سرویس گرا و ارائه روشی برای طراحی مبتنی بر سرویس

تعداد صفحات : ۲۱۴

شرح مختصر تحقیق : تحقیق ای که در این مطلب برای دانلود آماده شده است به بررسی معماری سرویس گرا و ارائه روشی برای طراحی مبتنی بر سرویس پرداخته است.معماری سرویس گرا به سرعت به عنوان نخستین ائتلاف و راه حل معماری محیطهای محاسباتی ناهمگون و پیچیده معاصر پدیدار گشته است.

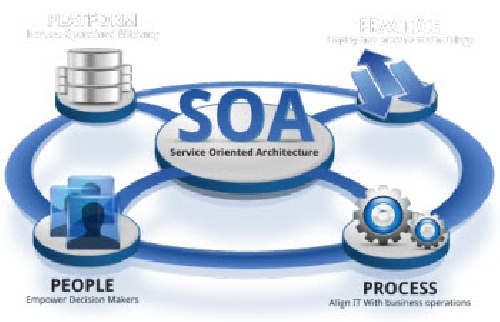

همانطور که می دانید معماری سرویسگرا مجموعهای انعطافپذیر از اصول طراحی است که در مراحل توسعهٔ سامانهها و یکپارچگی در رایانش استفاده میشود. سامانهای که بر معماری سرویسگرا استوار است ، کارکرد را به عنوان مجموعهای از سرویسهای سازگار بستهبندی میکند که میتوانند در چندین سامانهٔ مجزا از دامنههای تجاری گوناگون استفاده شوند.

SOA مجموعه ای از اصول , نظریه ها و تکنیکهایی را فراهم می کند که فرایندهای کسب و کار ، اطلاعات و دارایی های تشکیلات بتوانند به شیوه مؤ ثری سازماندهی شوند و این فرایندها می توانند برای پشتیبانی از طرحهای استراتژیک و سطوح بهره وری که در محیطهای رقابتی کسب و کار مورد نیاز هستند،گسترش داده شوند.

در این تحقیق از تکنیکها و مباحث مطرح در Service-oriented Architecture (به اختصار SOA) استفاده شده و برای طراحی سرویس گرا روشی پیشنهاد می شود .تمرکز این تحقیق بر روی فرایند طراحی می باشد که اصول و تکنیکهای کافی برای مشخص کردن , ساخت و پالایش فرایندهای کسب و کاری که به سرعت دچار تغییر می شوند فراهم می کند . روش پیشنهای برای ایجاد کنترل متمرکز از تجرید لایه های سرویس و طبقه بندی انواع سرویس استفاده نموده و در کنار استفاده از سیستمهای موروثی در حمایت از استراتژیهای کوتاه مدت سازمانها ، بر اساس اصول طراحی و اصول سرویس گرائی در راستای استراتژیهای بلند مدت عمل می کند تا در تامین اهداف تجاری و حمایت از فرایندهایی که به سرعت دچار تغییر می شوند مفید واقع شود.

همچنین زمینه تعامل عاملهای مختلف فرایند که در سطح چندین سازمان گسترده شده اند فراهم می شود و با تحلیل تغییرپذیری, انعطاف پذیری سیستم در حمایت از نقاط متغیر فرایندها و تغییر در سیاستهای کسب و کار افزایش می یابد . بدین منظور در ادامه بحث ابتدا سبکهای مختلف توسعه نرم افزار به همراه سبک مبتنی بر سرویس و اصول سرویس گرائی به تفصیل بررسی می گردد , سپس چرخه حیات معماری سرویس گرا و فاز تجزیه و تحلیل که مقدمه ای برای طراحی می باشد مورد بررسی قرار می گیرد و در ادامه با بیان اصول و الگوهای طراحی موجود , راهکار پیشنهادی با نمونه پیاده سازی شده به صورت مشروح بیان می گردد.

SOA مجموعه قوانین ، سیاستها و چارچوب هایی است که نرم افزارها را قادر می سازد تا عملکرد خود را از طریق مجموعه سرویسهای مجزا و مستقل و در عین حال مرتبط با هم در اختیار سایر درخواست کنندگان قرار دهند تا بتوانند بدون اطلاع از نحوه پیاده سازی سرویس و تنها از طریق رابطهای استاندارد و تعریف شده، این سرویسها را یافته و فراخوانی نمایند و یا در تعریف دیگر می توان گفت معماری سرویس گرا روشی برای ساخت سیستمهای توزیع شده ای است که در آنها عملکرد سیستم بصورت سرویس در اختیار کاربران و یا سایر سرویسها قرار می گیرد.

در طول چهار دهه اخیر، میزان پیچیدگی نرم افزارها بصورت صعودی افزایش یافته و تقاضا برای نرم افزارهای قدرتمندتر بیشتر شده است. در این میان، به نظر می رسد که روشهای قدیمی جوابگوی نیازهای در حال رشد کنونی نیستند و نیاز به ایجاد و بکارگیری روشهائی است که بوسیله آنها بتوان بر این پیچیدگیها بصورت کاراتر و در زمانی کوتاهتر غلبه کرد. از سوی دیگر امکان کنار گذاشتن یکباره سیستمهای نرم افزاری موجود که تا به حال مشغول سرویس دهی به مشتریان بوده اند، وجود ندارد و می بایست سیستمهای جدید را بصورت یکپارچه و در کنار همین سیستمهای فعلی بوجود آورد. معماری سرویس گرا، با تکیه بر اصول سرویس گرائی و محاسبات و سرویس های توزیع شده و بر پایه پروتکلهای شبکه و لایه های منطقی سرویس و همچنین زبانهایی که تولید نرم افزارهای توزیع شده را فراهم می کنند، به عنوان راه حلی مناسب جهت از میان برداشتن مشکلات و مسائل مذکور مطرح گردیده است.

در ادامه فهرست مطالب تحقیق بررسی معماری سرویس گرا و ارائه روشی برای طراحی مبتنی بر سرویس را مشاهده می فرمایید :

چکیده

مقدمه

فصل ۱- کلیات معماری سرویس گرا

۱-۱- تعاریف اولیه

۱-۱-۱- معماری سرویس گرا (SOA)

۱-۲- اهداف تحقیق

۱-۳- پیشینه تحقیق

۱-۴- روش کار و تحقیق

۱-۵- مقایسه ای بر مدلهای توسعه وابسته به معماری

۱-۵-۱- توسعه مبتنی بر object

۱-۵-۲- توسعه مبتنی بر مؤلفه

۱-۵-۳- محاسبات توزیع یافته

۱-۵-۴- معماری سرویس گرا

۱-۵-۴-۱- توسعه مبتنی بر سرویس

۱-۵-۴-۲- قابلیتهای سبک معماری سرویس گرا

۱-۶- مولفه های SOA

۱-۷- اصول سرویس گرائی

۱-۸- سرویس گرائی و تشکیلات سازمانی

۱-۸-۱- لایه های سرویس

۱-۸-۱-۱- لایه سرویس کاربردی

۱-۸-۱-۲- لایه سرویس تجاری

۱-۸-۱-۳- لایه سرویس همنوائی

۱-۸-۲- سرویسهای Agnostic

فصل ۲- تحلیل مبتنی برسرویس

۲-۱- چرخه حیات معماری SOA

۲-۲- استراتژی های تحویل SOA

۲-۲-۱- روش پایین به بالا ( Bottom Up)

۲-۲-۲- روش بالا به پایین(Top Down)

۲-۲-۳- روش meet-in-the-middle

۲-۳- تحلیل سرویس گرا

۲-۳-۱- اهداف تحلیل سرویس گرا

۲-۳-۲- پروسه تحلیل سرویس گرا

فصل ۳- الگوها و اصول طراحی

۳-۱- نکات قابل توجه طراحی سرویس

۳-۱-۱- مدیریت دانه بندی سرویس و مؤلفه

۳-۱-۲- طراحی برای قابلیت استفاده مجدد

۳-۱-۳- طراحی برای قابلیت ترکیب سرویس

۳-۱-۳-۱- اتصال و همبستگی

۳-۲- رهنمودهای عمومی

۳-۲-۱- استانداردهای نامگذاری

۳-۲-۲- طراحی عملیات سرویس به شکلی که ذاتا قابل توسعه باشد

۳-۲-۳- تعیین متقاضیان مطرح سرویس

۳-۳- الگوهای طراحی و انواع معماری

۳-۳-۱- الگوها

۳-۳-۲- طراحی بنیادی

فصل ۴- راهکار پیشنهادی

۱-۴- مرحله ۱ بازبینی لایه بندی سیستم SOA

۴-۱-۱- فعالیت ۱ مروری بر استراتژیهای لایه بندی

۴-۱-۲- فعالیت ۲ بازبینی لایه بندی فاز تحلیل

۴-۱-۳- فعالیت ۳ معرفی لایه های تخصصی تر

۴-۱-۳-۱- لایه داده

۴-۱-۳-۲- لایه دسترسی سرویس

۴-۱-۳-۳- لایه تعامل

۴-۲- مرحله ۲ تحلیل تغییر پذیری

۴-۲-۱- فعالیت ۱ شناسایی انواع تغییرپذیری

۴-۲-۲- فعالیت ۲ مدلهای موجود برای تغییرپذیری

۴-۲-۳- فعالیت ۳ گروهبندی و مدلسازی تغییرپذیری

۴-۲-۴- فعالیت ۴ نگاشت نقاط تغییرپذیر

۴-۳- مرحله ۳ سرویسهای فاز طراحی

۴-۳-۱- فعالیت ۱ تعیین انواع سرویسها

۴-۳-۲- فعالیت ۲ جایگاه سرویسهای کنترلی

۴-۴- مرحله ۴ مروری بر دانه بندی

۴-۴-۱- فعالیت ۱ تکنیک دانه بندی سرویسها و چند دانه ای بودن

۴-۴-۲- فعالیت ۲ متدهای چنددانه ای سرویسها

۴-۵- مرحله ۵ مدلسازی فرایند

۴-۵-۱- استفاده ازمدلهای فرایند برای طراحی معماری سرویس گرا

۴-۵-۲- ابزار مدلسازی فرایند

۴-۵-۳- فعالیت طراحی فرایند کسب و کار مبتنی بر سرویس

فصل ۵- بررسی موردی

۵-۱- انتخاب بررسی موردی

۵-۲- سیستم سفارش کالا

۵-۳- تحلیلی بر راهکار پیشنهادی

فصل ۶- نتیجه گیری و پیشنهادات

۶-۱- نتیجه گیری

۶-۲- پیشنهادات

پیوستها

منابع فارسی

مراجع

سایت های اطلاع رسانی

اختصارات

مشخصات فروشنده

نام و نام خانوادگی : جعفر علایی

شماره تماس : 09147457274 - 04532722652

ایمیل :ja.softeng@gmail.com

سایت :sidonline.ir

برای خرید و دانلود فایل و گزارش خرابی از لینک های روبرو اقدام کنید...

پرداخت و دانلودگزارش خرابی و شکایت از فایلدانلود فایل ورد(Word) پروژه بررسی شبکه های ادهاک و ارائه الگوریتم مسیریابی

عنوان تحقیق : بررسی شبکه های ادهاک و ارائه الگوریتم مسیریابی مبتنی بر ناحیه بندی در آن

تعداد صفحات : ۹۰

شرح مختصر تحقیق : این تحقیق با عنوان بررسی شبکه های ادهاک و ارائه الگوریتم مسیریابی مبتنی بر ناحیه بندی شبکه های Ad-hoc برای دانلود آماده شده است.شبکه های Ad–hoc به شبکه های آنی و یا موقت گفته می شود که برای یک منظور خاص به وجود می آیند. در واقع Ad hoc شبکه های بی سیم هستند که گره های آن متحرک می باشند. شبکه های بی سیم Ad hoc فاقد هسته مرکزی برای کنترل ارسال و دریافت داده می باشد و حمل بسته های اطلاعاتی به شخصه توسط خود گره های یک مسیر مشخص و اختصاصی صورت می گیرد. توپولوژی شبکه های Ad hoc متغیر است زیرا گره های شبکه می توانند تحرک داشته باشند و در هر لحظه از زمان جای خود را تغییر بدهند.

در این تحقیق هدف ارائه الگوریتم مسیریابی پیشنهادی مبتنی بر خوشه یابی می باشد. شبکههای Ad–hoc برای اولین بار توسط وزارت دفاع آمریکا در سیستمهای نظامی و عملیاتی خود مورد استفاده قرار گرفته است. لیکن از سال ۱۹۷۰ بطور عمومی مورد استفاده میباشد.

تفاوت عمده شبکه های Ad hoc با شبکه های معمول بی سیم ۸۰۲٫۱۱ در این است که در شبکه های Ad hoc مجموعه ای از گره های متحرک بی سیم بدون هیچ زیرساختار مرکزی، نقطه دسترسی و یا ایستگاه پایه برای ارسال اطلاعات بی سیم در بازه ای مشخص به یکدیگر وصل می شوند.ارسال بسته های اطلاعاتی در شبکه های بی سیم Ad hoc توسط گره های مسیری که قبلا توسط یکی از الگوریتمهای مسیریابی مشخص شده است، صورت می گیرد.

در فصل اول به تقسیم بندی و توضیح شبکه های ادهاک و مروری بر پروتکلهای مسیریابی آن خواهیم پرداخت و سپس در فصل دوم عناصر مورد استفاده جهت شبیه سازی شبکه های MANET که شامل مدل های حرکت و ابزار شبیه سازی می باشد مورد بررسی قرار می گیرد و نیز فصل آخر را به بررسی الگوریتم های خوشه یابی و ارائه یک الگوریتم پیشنهادی و همچنین ارزیابی کارائی آن نسبت به سایر روش های خوشه یابی اختصاص داده ایم و فصل چهارم ننتیجه گیری و پیشنهاد برای آینده و در پایان نیز به طرح یک مقاله شخصی که شامل خلاصه این رساله می باشد پرداخته ایم.

در ادامه فهرست مطالب تحقیق حاضر را مشاهده میفرمایید :

پیشگفتار فصل ۱- شبکههای Ad Hoc ۱-۱- تقسیمبندی شبکههای بیسیم ۱-۲- مروری بر پروتکلهای مسیریابی در شبکههای MANET ۱-۲-۱- الگوریتمهای مسیریابی مسطح ۱-۲-۱-۱- پروتکلهای مسیریابی Table Driven ۱-۲-۱-۲- پروتکلهای مسیریابی on-Demand ۱-۲-۲- الگوریتمهای مسیریابی سلسلهمراتبی ۱-۲-۲-۱- مفهوم خوشهیابی ۱-۲-۲-۲- مزایای استفاده از خوشهیابی ۱-۲-۲-۳- الگوریتمهای مسیریابی سلسلهمراتبی مبتنی بر خوشهیابی فصل ۲- عناصر مورد استفاده جهت شبیهسازی شبکههای MANET ۲-۱- تکنولوژی بیسیم مورد استفاده در شبیه سازی شبکه های Ad Hoc ۲-۲- مدلهای تحرک ۲-۲-۱- مدلهای تحرک تصادفی ۲-۲-۲- مدل تحرک با وابستگی لحظهای ۲-۲-۳- مدل تحرک با وابستگی فضایی ۲-۲-۴- مدلهای تحرک با محدودیت جغرافیایی ۲-۲-۵- خصوصیات مدل تحرک Random Waypoint ۲-۳- ابزار شبیهسازی فصل ۳- خوشهیابی ۳-۱- مروری بر الگوریتمهای خوشهیابی ۳-۲- پارامترهای کارایی در روشهای خوشهیابی ۳-۳- الگوریتم خوشهیابی پیشنهادی ۳-۳-۱- گرههای همسایه ۳-۳-۲- شکل گیری خوشهها ۳-۳-۳- پیکربندی مجدد خوشهها ۳-۳-۴- ارزیابی کارایی فصل ۴- نتیجهگیری و پیشنهاد برای آینده ضمیمه ۱ ضمیمه ۲ مراجع

مشخصات فروشنده

نام و نام خانوادگی : جعفر علایی

شماره تماس : 09147457274 - 04532722652

ایمیل :ja.softeng@gmail.com

سایت :sidonline.ir

برای خرید و دانلود فایل و گزارش خرابی از لینک های روبرو اقدام کنید...

پرداخت و دانلودگزارش خرابی و شکایت از فایلفایل ورد(Word) پروژه تجهیزات سیستم های قدرت و بکارگیری تست های غیر مخرب (NDT)

عنوان تحقیق : تجهیزات سیستم های قدرت و بکارگیری تست های غیر مخرب در آزمایش آنها (NDT)

تعداد صفحات : ۱۰۳

شرح مختصر تحقیق : تحقیق حاضر تحت عنوان تجهیزات سیستم های قدرت و بکارگیری تست های غیر مخرب در آزمایش آنها (NDT) برای دانلود آماده شده است.تجهیزات سیستم های قدرت اعم از کلید قدرت ؛ ترانس ، عایق های مایع ، عایق های جامد و .. به دلیل اهمیت زیاد در بکارگیری آنها بایستی قبل از استفاده در شبکه قدرت تست شوند.از این رو استفاده و بکارگیری تست های غیر مخرب در آزمایش تجهیزات قدرت (NDT) اهمیت خود را نشان میدهد.تمام سیستمهای N.D.T رابطه نزدیکی با هم دارند و با توجه به موارد کاربرد ممکن است به تنهایی یا همراه با دیگری مورد استفاده قرار گیرند. انتخاب بهترین روش بیشتر به نوع عیب موجود و شکل و اندازه قطعات مورد آزمایش بستگی دارد.

روشهای مختلف تستهای غیرمخرب به طروق بسیار متفاوتی مورد استفاده قرار گیرند و محدوده وسایل مورد دسترس نیز بسیار وسیع است. هنگامی که از سیستم های آزمون های غیرمخرب استفاده میشود، باید دقت کافی به خرج داده مراحل کنترل کرد بطوریکه نه تنها اطلاعات کیفی بلکه اطلاعات کمی نیز بدست آورد.ضروری است که امکان خطرناکترین عیبهای یک قطعه قبلاً پیش بینی شود. تا اینکه بتوان انواع اندازه های محدود عیب های بالقوه خطرناک را حدس زد.

استفاده از روشها و سیستم های آزمون های غیر مخرب زمانی میتواند موفقیت آمیز باشد که متناسب با قطعات مورد آزمایش و معایب مربوطه باشد و اپراتور نیز باید دارای تجربه وآموز شکافی باشد و استاندارد پذیرش مناسب با هر نوع مشخصات ناخواسته قطعات مورد آزمایش را بشناسد.استاندارد نامناسب ممکن است عیب های کم اثر یا بی اثر را بر روی عملکرد محصول جدی تلقی کند ولی معایب قابل توجه را ناچیز فرض نماید.

یکی از فوائد بدیهی و روشن استفاده صحیح تستهای غیر مخرب، تعیین هویت معایب است که اگر بدون تشخیص در قطعه باقی بماند موجب شکست فاحعه آمیز قطعه و درنتیجه بروز خسارت های مالی و جانی فراوان خواهند شد.بکارگیری هر یک از سیستم های بازرسی متحمل هزینه است ، اما اغلب استفاده موثر از تکنیکهای بازرسی مناسب موجب صرفه جوئی های مالی قابل ملاحظه ای خواهد شد نه فقط نوع بازرسی بلکه مراحل بکارگیری آن نیز مهم است.

چکیده

فصل ۱- ارتباط پایداری شبکه با عملکرد صحیح تجهیزات

۱-۱- مقدمه

۱-۲- تجزیه و تحلیل تجهیزات در شبکه های توزیع ، فوق توزیع و انتقال

۱-۲-۱- کلیدهای قدرت

۱-۲-۲- اشکالاتی که ممکن است باعث عدم عملکرد صحیح کلیدها شوند

۱-۲-۳- اشکالات ناشی از عدم عملکرد صحیح کلیدها

۱-۲-۴- عوامل موثر در میزان عملکرد کلیدهای قدرت بر پایداری سیستم

۱-۲-۵- خصوصیات عمده و مهمی که کلیدهای قدرت باید داشته باشند.

۱-۲-۶- تقسیم بندی کلیدهای فشار قوی بر حسب وظیفه ای که دارند

۱-۲-۷- انواع کلیدهای قدرت (دیژنکتور)

۱-۲-۸- سکسیونر و کلید زمین و کلید ویژه تخلیه بارالکتریکی

۱-۲-۹- کلید زمین

۱-۲-۱۰- کلید مخصوص تخلیه بار الکتریکی ( کلید زمین با توانایی وصل)

۱-۲-۱۱- فیوز

۱-۲-۱۲- کلید بار

۱-۲-۱۳- سکسیونر قابل قطع زیر بار

۱-۲-۱۴- انواع و موارد استفاده ترانسفوماتورها

۱-۳- انتخاب کلیدهای فشار قوی

۱-۳-۱- انتخاب برحسب مشخصات نامی

۱-۳-۲- انتخاب با توجه به وظیفه قطع و وصل

فصل ۲- ضرورت بازرسی و روشهای مختلف بازبینی و بازرسی فنی

۲-۱- مقدمه

۲-۲- روشهای مختلف بازبینی وبازرسی فنی

فصل ۳- بررسی سیستم های مختلف آزمونهای غیر مخرب

۳-۱- مقدمه

۳-۲- تکنیک بازرسی با مایع نافذ

۳-۲-۱- اصول بازرسی بامایع نافذ

۳-۲-۲- ویژگی های یک مایع نافذ

۳-۲-۳- مزایا و محدوئدیت ها ودامنه کار برد تکنیک بازرسی با مایع نافذ

۳-۳- سیستم بازرسی با ذرات مغناطیسی

۳-۳-۱- مغناطیسی کردن قطعات

۳-۳-۲- آشکار سازی عیب بوسیله ذرات مغناطیسی

۳-۳-۳- مزایا و محدودیت ها و دامنه کاربرد تکنیک بازرسی با ذرات مغناطیسی

۳-۴- سیستم بازرسی با جریان فوکو

۳-۴-۱- ساختمان سیم پیچ ها

۳-۴-۲- انواع مدارهای سیم پیچی جریان های گردابی

۳-۵- سیستم بازرسی بارادیوگرافی

۳-۵-۱- برخی از محدودیت های رادیو گرافی

۳-۵-۲- اصول رادیو گرافی

۳-۶- سیستم ترموگرافی

فصل ۴- مطالعه و بررسی و سیستم های ترموگرافیک در تست تجهیزات شبکه های توزیع و انتقال نیرو

۴-۱- مقدمه

۴-۲- تاریخچه عکس های حرارتی مادون قرمز

۴-۳- طیف اشعه مادون قرمز

۴-۴- اصول و نحوه کار سیستم های ترموگرافیک

۴-۵- استفاده از عکسهای حرارتی در برنامه تعمیراتی تجهیزات

فصل ۵- بررسی و تعیین نقاط معیوب تجهیزات با استفاده از ترموگرافی

۵-۱- مقدمه

۵-۲- اولویت های تعمیرات برحسب دمای اضافی

۵-۳- عوامل مشکل زا در تعیین درجه حرارت اضافی

۵-۴- نمونه هایی از عکس های حرارتی و نحوه تجزیه و تحلیل آنها

فصل ۶- دوربین کرونا

۶-۱- مقدمه

۶-۲- کرونا

۶-۳- دوربین کرونا

۶-۴- ساختار عملیاتی دوربین های کرونا

۶-۵- کاربرد دوربینهای کرونا

۶-۵-۱- بازدیدهای زمینی خطوط انتقال نیرو

۶-۵-۲- بازدیدهای پریودیک تجهیزات پستهای فشار قوی

۶-۵-۳- بازدیدهای پریودیک شبکه های توزیع

۶-۵-۴- بازدیدهای هلیکوپتری خطوط انتقال نیرو

فصل ۷- بررسی روغن ترانسفور ماتورها و روشهای بازرسی آن

۷-۱- مقدمه

۷-۲- عایق روغن

۷-۳- آزمایشات روغن

۷-۳-۱- آزمایش گازکراماتوگرافی

۷-۳-۲- رطوبت

۷-۳-۳- ویسکوزیته

۷-۳-۴- کشش بین سطحی

۷-۳-۵- عدد اسیدی کل

۷-۳-۶- نقطه اشتعال

فصل ۸- گازکروماتوگرافی

۸-۱- مقدمه

۸-۲- گاز کاروماتوگرافی

۸-۳- آنالیز نتایج حاصل از کروماتوگرافی

۸-۳-۱- روش نسبت دورننبرگ (Dornen Bergs Ratio Methol)

۸-۳-۲- روش نسبت راجرز(Rogers Ratio Methogd)

۸-۳-۳- روش نسبت راجرز پیشرفته

نتیجه گیری و پیشنهادات

اختصارات

مشخصات فروشنده

نام و نام خانوادگی : جعفر علایی

شماره تماس : 09147457274 - 04532722652

ایمیل :ja.softeng@gmail.com

سایت :sidonline.ir

برای خرید و دانلود فایل و گزارش خرابی از لینک های روبرو اقدام کنید...

پرداخت و دانلودگزارش خرابی و شکایت از فایلدانلود فایل ورد(Word) پروژه بررسی هوش ازدحامی و کاربرد های آن

عنوان تحقیق :دانلود تحقیق بررسی هوش ازدحامی و کاربرد های آن

تعداد صفحات : 65

تحقیق ای که در این قسمت از سایت آماده دانلود گشته با عنواان بررسی هوش ازدحامی و کاربرد های آن می باشد . هوش ازدحامی یا هوش گروهی نوعی روش هوش مصنوعی است که استوار بر رفتارهای گروهی در سامانه های نامتمرکز و خود سامانده بنیان شده است . این سامانه ها معمولا از جمعیتی از کنشگران ساده تشکیل شده است که به طور محلی با یکدیگر و پیرامون خود در همکنشی هستند . با وجود اینکه معمولا هیچ کنترل تمرکز یافته ای , چگونگی رفتار کنشگران را به آنها تحمیل نمی کند . همکنشی های محلی آنها را به پیدایش رفتاری عمومی می انجامد.

مثالهای از چنین سیستم ها را می توان در طبیعت مشاهده کرد, گروههای مورچه ها , دسته پرندگان , گله حیوانات ,تجمعات باکتری ها و گله های ماهی ها . علت بکارگیری هوش ازدحامی در فناوری اطلاعاتهمگونی بین مسائل متفاوت در حوزه فناوری اطلاعات و رفتارهای اجتماعی حشرات است . رفتارهای اجتماعی که در حشراتی نظیر , مورچه ها , موریانه ها , زنبور عسل و ماهی ها ظهور پیدا می کند دانشمندان را بر آن داشته که در رفتار و زندگی این حشرات به تحقیق بپردازند و این باعث ایجاد مفهوم جدیدی بنام هوش ازدحامی می شود.

تاملی که در زندگی مورچه ها انجام شدده است و رفتار جستجو گرایانه آنها برای پیدا کردن غذا می تواند جواب مختصری باشد بر اینگونه سوالات ,که ددر فصل دوم و سوم به آن خواهیم پرداخت . مسئله فروشنده دوره گرد, رباتیک ازدحامی و کاربرد های آن که در فصل چهارم و پنجم به آنها خواهیم پرداخت . در فصل ششم سعی می کنیم مسئله فروشنده دوره گرد را با استفاده از هوش که در ازدحام مورچه ها برای پیدا کردن کوتاه ترین مسیر تا منبع غذایی وجود دارد حل کنیم.

در ادامه فهرست مطالب تحقیق بررسی هوش ازدحامی و کاربرد های آن را مشاهده می کنید

چکیده

فصل 1- هوش و انواع آن

1-1- مقدمه

1-2- هوش چیست؟

1-3- انواع هوش

1-3-1- هوش مصنوعی

1-3-2- هوش هیجانی

1-3-3- هوش محاسباتی

1-3-4- هوش ازدحامی

1-4- نتیجه گیری

فصل 2- هوش ازدحامی و کاربردهای آن

2-1- مقدمه

2-2- هوش ازدحامی چیست؟

2-3- اصول مهم هوش ازدحامی

2-3-2- ارتباط غیرمستقیم

2-4- تکنیکهای هوش ازدحامی

2-4-1- روش بهینه سازی گروه مورچه ها

2-4-2- روش بهینه سازی ازدحام ذرات

2-5- جذابیت هوش ازدحامی در فنآوری اطلاعات

2-6- مراحل طراحی یک سامانه

2-7- کاربردهای هوش ازدحامی

2-8- نتیجه گیری

فصل 3- مورچه ها ، موریانه ها ، الگوریتم مورچه ها

3-1- مقدمه

3-2- مورچه ها

3-3- زندگی مورچه ها

3-4- موریانه ها

3-5- الگوریتم مورچه

3-6- کاربردهایی از الگوریتم مورچه

3-7- نتیجه گیری

فصل 4- مسئله فروشنده دوره گرد

4-1- مقدمه

4-2- مسئله فروشنده دوره گرد

4-3- الگوریتم فروشنده دوره گرد با استفاده از الگوریتم مورچه

4-4- کاربردهایی از مسئله فروشنده دوره گرد

4-5- نتیجه گیری

فصل 5- رباتیک ازدحامی وکاربردهای آن

5-1- مقدمه

5-2- رباتیک ازدحامی

5-3- کاربردهای رباتیک ازدحامی

5-4- نتیجه گیری

فصل 6- پیاده سازی مسئله فروشنده دوره گرد با استفاده از الگوریتم مورچه

6-1- مقدمه

6-2- فرآیند یادگیری

6-3- انواع یادگیری

6-4- یادگیری با ناظر

6-5- یادگیری بدون ناظر

6-6- یادگیری تشدیدی

6-7- متغیرهای برنامه

6-8- توضیح برنامه

6-9- خروجی برنامه

6-10-نتیجه گیری

فصل 7- نتیجه گیری

منابع

مشخصات فروشنده

نام و نام خانوادگی : جعفر علایی

شماره تماس : 09147457274 - 04532722652

ایمیل :ja.softeng@gmail.com

سایت :sidonline.ir

برای خرید و دانلود فایل و گزارش خرابی از لینک های روبرو اقدام کنید...

پرداخت و دانلودگزارش خرابی و شکایت از فایلفایل ورد(Word) بررسی الگوریتم خوشه بندی در ساخت سیستم های توزیع شده

عنوان تحقیق : بررسی الگوریتم خوشه بندی در ساخت سیستم های توزیع شده

تعداد صفحات : ۱۵۳

شرح مختصر تحقیق : تحقیق ای که در این مطلب برای دانلود آماده شده است ، به بررسی الگوریتم خوشه بندی در ساخت سیستم های توزیع شده پرداخته است. هدف از این تحقیق خوشه بندی کلاس های یک برنامه شی گرا جهت ایجاد حداکثر همروندی اجرای کد توزیعی برنامه ها و رسیدن به کمترین زمان اجرا تا حد امکان می باشد. برای رسیدن به بیشترین همروندی و توزیع بهینه، باید مکان مناسب هر یک از کلاسهای برنامه در خوشه بندی گراف فراخوانی آنها مشخص گردد. بعبارت دیگر کلاسهای موجود در برنامه آنقدر باید جابجا شوند که کلاسهایی با حجم کاری زیاد عوض اینکه در یک خوشه جمع شوند، در خوشه های مختلف ,توزیع شوند تا زمان اجرای کل برنامه توزیع شده کاهش یابد.

در این تحقیق روشی جدید برای توزیع اتوماتیک برنامه های ترتیبی با الگوریتم خوشه بندی کلاس های آن صورت می گیرد.تکنیک های الگوریتم خوشه بندی متنوعی تا کنون برای این منظور استفاده شده است که پس از بررسی مزایا و معایب هر یک روش جدیدی برای خوشه بندی معرفی شده است. پس از خوشه بندی معماری طوری بازسازی میشود که حداکثر همروندی در اجرای قطعات توزیع شده ایجاد شود لذا در این تحقیق روشی برای بازسازی معماری سیستم های توزیعی علمی با ایجاد حداکثر همروندی در اجرای کد برنامه ها ارائه خواهد شد.

یک سیستم توزیع شده مجموعه ای از کامپیوتر های مستقل می باشند که برای انجام کارهای مختلف با یکدیگر همکاری کرده و به صورت یک سیستم واحد و قدرتمند برای کاربران دیده می شوند. یک سیستم توزیع شده حداقل بایداهداف زیر را برآورده کند: ۱-به سادگی منابع موجود در شبکه را در اختیار کاربران قرار دهد.۲ – کاربران نباید از این موضوع که منبع مورد استفاده آنها در کامپیوتر دیگری در شبکه قرار دارد مطلع شوند.(شفافیت) ۳- سیستم توزیع شده باید باز باشد. ۴- سیستم توزیع شده باید مقیاس پذیر باشد. با افزایش روزافزون نیاز به توان پردازشی سریعتر، هیچ بستر محاسباتی منفرد، نمی تواند پاسخگوی این نیاز باشد بنابراین محیطهای پردازشی آتی باید بتواننداز منابع محاسباتی نا همگن موجود در شبکه استفاده کنند. فقط سیستم های موازی و توزیع شده امکان استفاده از منابع مختلف موجود در شبکه را میسر می کنند.

در ادامه فهرست مطالب تحقیق بررسی الگوریتم خوشه بندی در ساخت سیستم های توزیع شده را مشاهده میفرمایید :

مقدمه چکیده فصل ۱- مفاهیم اولیه ۱-۱- سیستم های توزیع شده ۱-۱-۱- مزایا و معایب سیستم های توزیع شده ۱-۲- انگیزش ۱-۳- مراحل کلی تبدیل برنامه ترتیبی به برنامه توزیع شده ۱-۴- ساختار تحقیق ۱-۵- جمع بندی فصل ۲- تکنیک ها و ابزارهای مرتبط ۲-۱- ابزارهای تبادل پیام در مقایسه با حافظه اشتراکی توزیع شده ۲-۲- تبادل پیام ۲-۲-۱- خصوصیات مطلوب یک سیستم تبادل پیام ۲-۲-۲- طبقه بندی ابزارهای تبادل پیام ۲-۳- توزیعگرهای اتوماتیک ۲-۳-۱- ابزار های نیمه اتوماتیک ۲-۳-۲- ابزار های تمام اتوماتیک ۲-۳-۳- توزیع بایت کد جاوا بر مبنای تحلیل وابستگی به صورت اتوماتیک ۲-۴- مطابقت اندازه گره در محیط برنامه نویسی شیگرا به صورت پویا توسط روش اسکوپ ۲-۵- افراز بندی در سیستم توزیع شده شی گرا به صورت پویا ۲-۵-۱- معیارهای مختلف در زمینه گروه بندی اشیاء ۲-۵-۲- الگوریتم خوشه بندی مشتق شده از الگوریتم حریصانه lo,s ۲-۵-۳- دسته بندی اشیاء موجود در خوشه ها ۲-۶- نتیجه گیری فصل ۳- استخراج گراف فراخوانی ۳-۱- ساخت گراف جریان فراخوانی ۳-۲- الگوریتم های تعین مقصد فراخوانی ۳-۲-۱- روش آنالیز نوع ایستاتیک ۳-۲-۲- روش آنالیز سلسله مراتب کلاس ۳-۲-۳- روش آنالیز نوع سریع ۳-۲-۴- روش آنالیز نوع سریع حساس به جریان برنامه ۳-۳- استخراج گراف فراخوانی جهت ساخت گراف کلاسها ۳-۴- مقایسه الگوریتم های ساخت گراف فراخوانی ۳-۵- وزن گذاری گراف فراخوانی ۳-۶- استراتژی وزن گذاری یال های گراف فراخوانی توابع ۳-۷- برآورد زمان اجرای کد های ترتیبی ۳-۷-۱- روش های برآورد زمان اجرای کد های ترتیبی ۳-۷-۲- برآورد زمان اجرای کدهای برنامه با آنالیز متن برنامه ۳-۷-۳- تخمین ایستای زمان اجرای برنامه ها ۳-۷-۴- تعیین سرحد تکرار حلقهها و فراخوانیهای بازگشتی ۳-۷-۵- حذف مسیرهای اجرا نشدنی ۳-۷-۶- بهینه سازی کامپایلرها و تخمین زمان اجرای برنامه ۳-۸- زبان های برنامه سازی و تخمین زمان اجرا ۳-۹- رعایت میزان دقت تخمین در زمان اجرا ۳-۱۰- معیارهای موجود در تخمین طولانی ترین زمان اجرا ۳-۱۰-۱- تحلیل جریان داده ۳-۱۰-۲- تحلیل کاهش بازگشتی ۳-۱۰-۳- حجم زیاد اطلاعات ۳-۱۰-۴- استفاده از کد Object برنامه ۳-۱۱- بایت کد جاوا و محاسبه زمان اجرای دستورالعملها ۳-۱۲- محاسبه زمان اجرای حلقه ها ۳-۱۲-۱- نحوه شناسایی حلقه های تکرار ۳-۱۳- انتشار دامنه مقادیر ۳-۱۴- دستورات شرطی و نحوه شناسایی آنها ۳-۱۵- محاسبه زمان اجرای کل برنامه با استفاده از روش پیشنهادی ۳-۱۵-۱- تشخیص حلقه های تکرار ۳-۱۵-۲- تخمین تعداد تکرار حلقه ها ۳-۱۵-۳- انتشار مقادیر ۳-۱۵-۴- محاسبه زمان اجرای توابع موجود در یک دور از گراف ۳-۱۶- یافتن نقاط همگام سازی ۳-۱۷- بررسی نتیجه الگوریتم پیشنهادی برروی یک برنامه نمونه ۳-۱۸- جمع بندی فصل ۴- خوشه بندی ۴-۱- مقدمه ۴-۲- خوشه بندی سلسله مراتبی ۴-۳- خوشه بندی سلسله مراتبی پایین به بالا (تلفیق) ۴-۴- روش های ادغام خوشه ها در خوشه بندی پایین به بالا ۴-۴-۱- Single Linkage ۴-۴-۲- Complete Linkage ۴-۴-۳- Group Avreage Linkage ۴-۴-۴- Simple Average Linkage ۴-۴-۵- Weighted Average Linkage ۴-۴-۶- سه روش مفید دیگر (Median, Centroid, Wards ) ۴-۵- تکنیک های یافتن تعداد خوشه های بهینه ۴-۵-۱- جدول تلفیق (جدول ادغام) ۴-۵-۲- تراز تلفیق ۴-۵-۳- نمودار dendrogram ۴-۵-۴- تعیین تعداد خوشه های بهینه ۴-۶- تکنیک های پیدا کردن نقطه پیچش در نمودار جدول تلفیق ۴-۷- روش پیشنهادی در این تحقیق جهت خوشه بندی ۴-۷-۱- الگوریتم پیشنهادی برای خوشه بندی کلاس ها ۴-۸- جمع بندی فصل ۵- پیاده سازی و ارزیــابــی ۵-۱- محیط پیاده سازی شده ۵-۱-۱- مقایسه روش خوشه بندی پیشنهادی با روش حریصانه متداول فصل ۶- نتیجـه گیـری ۶-۱- کارهای آتی منابع و مراجع

مشخصات فروشنده

نام و نام خانوادگی : جعفر علایی

شماره تماس : 09147457274 - 04532722652

ایمیل :ja.softeng@gmail.com

سایت :sidonline.ir

برای خرید و دانلود فایل و گزارش خرابی از لینک های روبرو اقدام کنید...

پرداخت و دانلودگزارش خرابی و شکایت از فایل